Kore.aiシングルサインオンページのボット管理コンソールのセキュリティと制御モジュールで、次を使用してKore.ai管理対象ユーザーのシングルサインオン(SSO)認証を構成できます。

- OpenID接続

- セキュリティアサーションマークアップ言語(SAML)

- WS-Federationサインオンプロトコル。

SSOを使用すると、既存のIDプロバイダーを使用してKore.aiアプリケーションに簡単にアクセスできます。たとえば、SSOを利用することで、ユーザーは会社のアカウントで一度ログオンすると、Kore.aiアプリケーションにアクセスする際に同じログイン認証情報をシステムで自動的に使用することができます。

たとえば、WS-Federationサインオンプロトコルを使用すると、ユーザーがMicrosoft®Active Directory®サーバーの資格情報を使用してKore.aiアプリケーションにサインオンできるようになります。

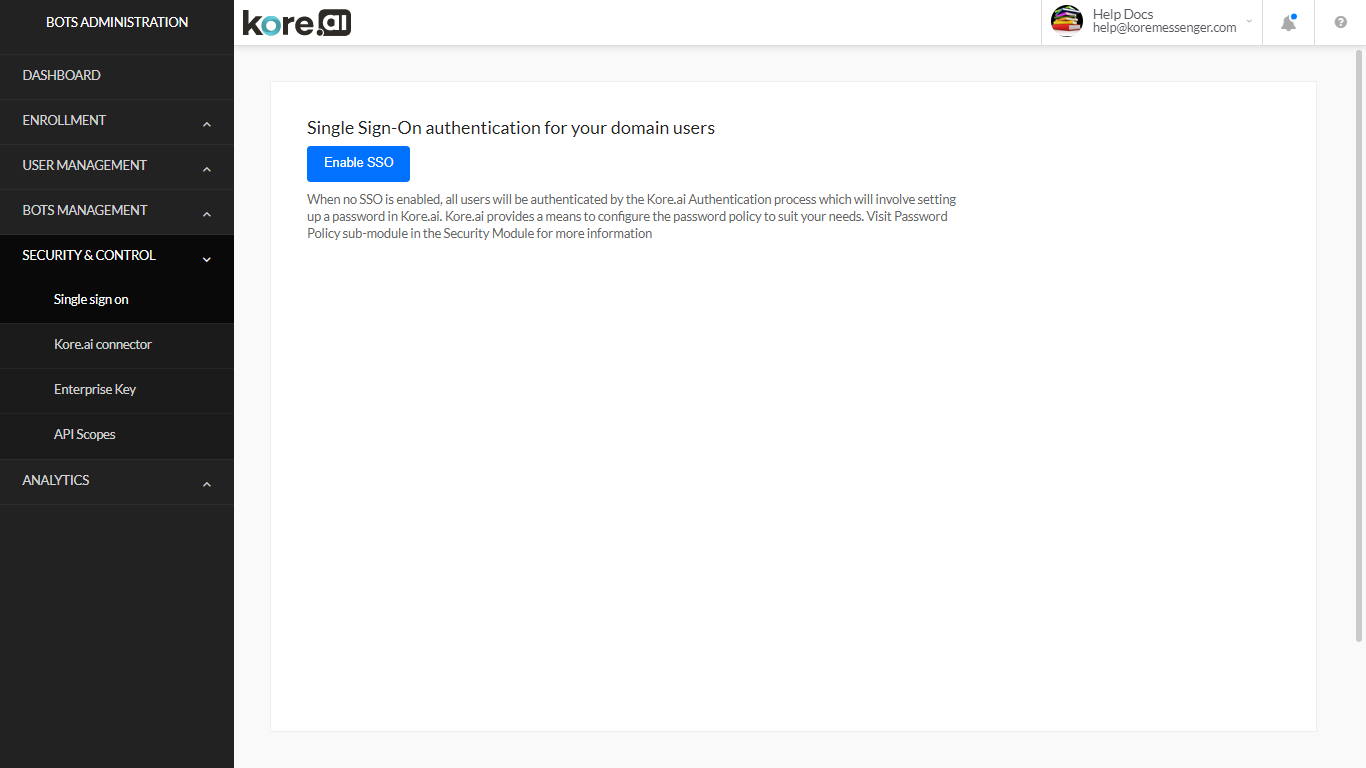

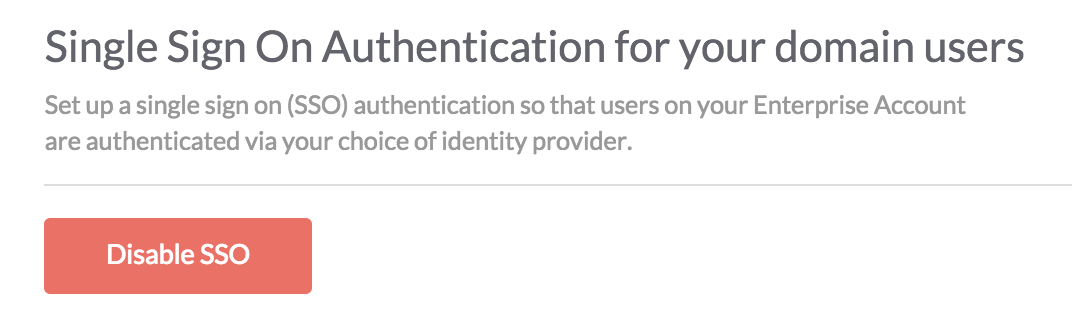

SSOを有効または無効にする

会社に必要なセキュリティに応じて、Kore.aiアプリケーションにアクセスするユーザーのシングルサインオン(SSO)を有効または無効にできます。SSOを無効にしたり、SSO認証の有効期間が満了する場合、ユーザーは自分の資格情報を使用して作成およびログオンする必要があります。アカウント固有のパスワードポリシーが定義されていない場合、デフォルトのKore.aiパスワードポリシーがユーザーに対して自動的に適用されます。

シングルサインオンを有効にする

シングルサインオンを無効にする

OpenID接続

次の手順のステップを実行して、ボット管理コンソールのセキュリティと制御モジュールでOpen ID接続プロトコルを使用してSSOを構成します。Kore.aiは、WS-FederationおよびSAML接続プロトコルもサポートしています。

- ボット管理コンソールのセキュリティと制御モジュールのシングルサインオンページで、SSOを有効にするをクリックします。

- 適切なサインオンプロトコルの選択セクションで、OpenID接続を選択します。

- OpenID接続のSSOの構成セクションで、IDプロバイダーを選択します、たとえばGoogleでサインイン。

- 保存をクリックします。

- Dプロバイダー情報が正常に更新されましたというメッセージがページの上部に表示されます。

WSフェデレーション

次の手順のステップを実行して、ボット管理コンソールのセキュリティと制御モジュールで、WS-Federationプロトコルを使用してシングルサインオン(SSO)を構成します。

- ボット管理コンソールのセキュリティと制御モジュールのシングルサインオンページで、SSOを有効にするをクリックします。

- 適切なサインオンプロトコルの選択セクションで、WS-Federationを選択します。

- WS-FederationのSSOの構成セクションで、IDプロバイダーを選択し、次の設定を定義します。

- Windows Azure®

- Azure ADサインオンエンドポイントURL―Kore.aiがAzureを使用してサインオンおよびサインオフ要求を送信するURL。認証の応答は、Azure Active Directory構成設定で定義された返信URLに送信されます。

- Azure ADフェデレーションメタデータドキュメント―Azure Active Directoryでの認証に使用されるフェデレーションメタデータドキュメントのURL。

- その他―Azure以外の一般的なWS-FederationIDプロバイダーの構成

- ADサインオンエンドポイントURL―Kore.aiがWS-Federation IDプロバイダーを使用してサインオンおよびサインオフ要求を送信するURL。

- ADフェデレーションメタデータドキュメントURL―Active Directoryでの認証に使用されるWS-FederationメタデータドキュメントのURL。

- Windows Azure®

-

シングルサインオンプロバイダーの管理コンソールで、Kore.aiとSSOプロバイダーの間でデータを交換するために使用されるURLも定義する必要があります。URL名はSSOプロバイダーによって異なる場合がありますが、これらのURLを定義する必要があります。

- SAML 2.0

- LDAP Attribute: nameId

- Claim Attribute: uri

- SAML 1.1

- LDAP Attribute: nameId

- Claim Attribute: emailAddress

- アサーションコンシューマーサービス(ACS)URLまたはコールバックURL(https://idp.kore.ai/authorize/callback)。

- ADFSを使用する場合は、認証値に加えて、ユーザーのメールアドレスをActive DirectoryからLDAP属性として渡す必要があります。詳細はADFS向け属性をご覧ください。

- 保存をクリックします。

- SAML 2.0

Dプロバイダー情報が正常に更新されましたというメッセージがページの上部に表示されます。

SAML

セキュリティアサーションマークアップ言語(SAML)は、セキュアトークンを使用するWebブラウザのシングルサインオン(SSO)の標準プロトコルです。SAMLはすべてのパスワードを完全に排除し、代わりに標準の暗号化とデジタル署名を使用して、IDプロバイダーからSaaSアプリケーションに安全なサインイントークンを渡します。SAMLはIDプロバイダーとサービスプロバイダーが、互いに別々に存在できるようにするソリューションを提供します。ユーザーがSAML対応アプリケーションにログインすると、サービスプロバイダーは適切なIDプロバイダーに承認を要求します。IDプロバイダーはユーザーの資格情報を認証してから、ユーザーの承認をサービスプロバイダーに返します。これで、ユーザーはアプリケーションを使用できるようになります。

SAMLの仕組み

SAML SSOは、ユーザーのIDをある場所(IDプロバイダー)から他の場所(サービスプロバイダー)に転送することで機能します。これは、デジタル署名されたXMLドキュメントの交換を通じて行われます。次のシナリオを考えてください:ユーザーはIDプロバイダーとして機能するシステムにログインします。ユーザーはサポートアプリケーションやアカウンティングアプリケーション(サービスプロバイダー)などのリモートアプリケーションにログインしたいと考えています。次のことが起こります。

- ユーザーは、イントラネットやブックマークなどのリンクを使用してリモートアプリケーションにアクセスし、アプリケーションをロードします。

- アプリケーションはユーザーのオリジンを(アプリケーションのサブドメイン、ユーザーのIPアドレスなどによって)識別し、ユーザーをIDプロバイダーにリダイレクトして、認証を要求します。これが認証要求です。

- ユーザーはIDプロバイダーとの既存のアクティブなブラウザーセッションを持っているか、IDプロバイダーにログインしてセッションを確立します。

- IDプロバイダーは、ユーザーのユーザー名またはメールアドレスを含むXMLドキュメントの形式で認証レスポンスを作成し、X.509証明書を使用して署名し、この情報をサービスプロバイダーに送信します。

- すでにIDプロバイダーを認識しており、証明書のフィンガープリントを持っているサービスプロバイダーは、認証レスポンスを取得し、証明書のフィンガープリントを使用して検証します。

- ユーザーのIDが確立され、ユーザーにアプリへのアクセスが提供されます。

Kore.aiの実装

Kore.aiボットプラットフォーム内でSAMLを使用する方法は2つあります。

- ボットビルダーにアクセスするための開発者認証として、

- ボットにアクセスするためのユーザー認証用として。

ユースケース1:ボットビルダーの認証。

エンタープライズは自身のSSOを使用してボットビルダーツールへのアクセスを設定できます。ボットの開発者と管理者は、エンタープライズのIDプロバイダーによって行われるSSOを使用してボットビルダーにログインできます。Kore.aiボットプラットフォームからのSSOフロー:以下は、SSOがSAMLを使用して構成された後のKore.aiボットプラットフォーム内のフローです。

- クライアントはユーザーの詳細を使用して(ログインURLを使用して)Koreアプリサーバーを呼び出し、IDプロバイダー情報(SAML)を取得します。

- Koreアプリサーバーは、Kore idproxyサーバーとのハンドシェイクリクエストを開始します。

- Kore idproxyサーバーは、ユーザーの詳細を使用してIDプロバイダー(SAML)へのリクエストを開始します。

- 認証が成功すると、IDプロバイダー(SAML)はKore idproxyサーバーにアサーションレスポンスを返します。

- IDプロバイダーからのレスポンスを確認すると、Kore idproxyサーバーはKoreアプリサーバーへのリクエストを開始します。

- Kore idproxyサーバーからのトークンの認証が成功すると、Koreアプリサーバーはユーザーにアクセスを許可します。

v7.2リリース以降、Kore.aiはIDPが開始するフローをサポートします。このフローでは、プラットフォームがSAMLレスポンスで直接ポストバックを取得し、アサーションを検証してユーザーを登録/特定できます。これらのモードの構成(SPベースのフローとIDPベースのフロー)は異なり、以下の構成ステップで強調表示されています。SAMLを使用してSSOを構成するには、以下を参照してください

ユースケース2:エンドユーザーの認証

このシナリオでは、ボットチャットインターフェイスはSSOを介したユーザー認証を必要とする、カスタマーポータルまたはモバイルアプリに組み込まれています。ボットへのアクセスは、自動的に認証されたユーザーに制限されます。 タスクがSSOベースの認証を必要とするAPI呼び出しを必要とする場合、開発者は以下のステップに従うことができます

- クライアント側では、開発者はログインしたユーザーのSSOトークンを取得し、ボットSDK APIのsecureCustomPayloadパラメーターを使用してボットに渡す必要があります。

- ダイアログタスクでは、ボット開発者はこのトークンを読み取るためにカスタムロジックを記述し、サービスノードまたはWebhookノードを使用して行われる安全なAPI呼び出しのためのAPIヘッダーとして追加できます。

クライアントのトークン情報はSSOプロバイダーとペイロードによって異なるため、開発者はカスタムロジックを作成する必要があります。

SAMLを使用したSSOの構成

Kore.aiボット管理コンソールでセキュリティアサーションマークアップ言語(SAML)プロトコルを使用してシングルサインオン(SSO)を構成するには、次のステップを実行します。Kore.aiは、WS-FederationおよびOpenID接続プロトコルもサポートしています。詳細については、シングルサインオンの使用をご覧ください。

- ボット管理コンソールのセキュリティと制御モジュールのシングルサインオンページで、SSOを有効にするをクリックします。

- 適切なサインオンプロトコルの選択セクションで、SAMLを選択します。

- SAMLのSSOを構成セクションで、IDプロバイダーを選択し、次の設定を定義します。

- Okta―

- OktaシングルサインオンURL―OktaのSSOURLは、サービスプロバイダーが開始するSAMLフローを有効にするためのものです。

- IDプロバイダー発行者―ユーザーを認証する機能を含むユーザーIDを提供するエンティティ。

- 証明書―ユーザー署名の検証に使用されるIDプロバイダーから提供されサービスプロバイダーによって保存される公開証明書。複数(最大2)の証明書を追加したり、すでに追加された無効な証明書を削除したりできます。プラットフォームは最新の証明書を認証に使用します。それが無効な場合は、古い証明書が使用されます。

- SPが開始するSAMLフローのACS URL―これは、サービスプロバイダーが開始するSAMLフローのリダイレクトURLです。

- IDPが開始するSAMLフローのACS URL―これは、サービスプロバイダーが開始するSAMLフローのアカウントに特有のURLです。

- SAML属性のマッピング―このオプションを有効にすると、SAML属性がKore.aiグループ名または管理者ロール名にマッピングされます。有効にすると、次のことができます。

- SAML属性をKore.ai属性とどのようにマッピングするかを定義します。

- 完全同期―ユーザーがサインインするたびに、プラットフォームは、レスポンスに存在するSAML属性に基づいてユーザーのグループと役割の割り当てを更新します。既存の割り当てはすべて削除されます。SAMLレスポンスで使用可能な新しいグループまたは役割の割り当てのみが割り当てられます

- 包含のみ―ユーザーがサインインするたびに、プラットフォームはSAMLレスポンスで使用可能な新しいグループまたは役割のみを割り当てます。既存の割り当てはすべて保持されます。SAMLレスポンスで利用可能な新しい割り当てが追加されます

- 1つ以上のマッピングペアを定義します。各ペアが含むのは

- SAML属性名―SAMLレスポンスで使用可能なSAML属性の名前

- SAML属性値―SAML属性に関連付けられた値

- 属性タイプ―関連付けられるマッピングのタイプ、つまりグループ名または役割名を指します

- グループ名―Kore.aiアカウントで定義されているユーザーグループのいずれかを指します

- 役割名―以下を参照してください

- Kore.aiアカウントで定義された管理者の役割

- ボットビルダーへのアクセス権

- 新しいボットの作成

- データテーブルとビューの管理

- Kore.ai属性―グループ名または役割名のいずれかを参照します。リストは次のものを含んでいる必要があります。

- すべての管理者の役割のリスト

- ボットビルダーへのアクセス権

- 新しいボットの作成

- データテーブルとビューの管理

Kore.ai SSOのOkta

OktaでKore.aiのシングルサインオンを構成するには、最初にKore.aiアプリをOktaアカウントに追加してから、URLとセキュリティ証明書をOktaからKore.aiアカウントにコピーする必要があります。このトピックでは、Kore.aiアプリをOktaアカウントに追加し、Oktaを使用してSSOのKore.ai構成に必要なURLと証明書にアクセスする方法について説明します。この手順を完了するには、ボット管理コンソールのシングルサインオンページでSAMLプロバイダーとしてOktaをすでに選択している必要があります。Kore.aiアプリをOktaに追加するには

- Oktaにログオンします。

- ホームページで、管理者をクリックします。ダッシュボードページが表示されます。

- 上部のナビゲーションバーで、アプリケーションをクリックします。アプリケーションページが表示されます。

- アプリケーションの追加をクリックします。アプリケーションの追加ページが表示されます。

- アプリケーションの作成をクリックします

- 一般設定で、アプリ名を入力して次へをクリックします。

- SAMLの構成で、シングルサインオンURLを提供します。これを取得するには:

- Kore.aiボットビルダー管理コンソールにログインします

- セキュリティと制御―>シングルサインオンページ

- SAMLを有効にしてOktaを選択した後

- SPが開始するSAMLフローフィールドのACS URLには、必要なURLが含まれます。

- また、オーディエンスURIフィールドにhttps://idp.kore.comと入力します。

- メモ:オンプレミスアカウントの場合、SPが開始するSAMLフローのACS URLはhttps://idproxy-dev.kore.com/authorize/callbackとして表示されます。これは、Oktaプラットフォームで「シングルサインオンURL」として更新する必要があり、https://idproxy-dev.kore.comは「オーディエンスURL」として更新する必要があります

- 要件に応じて、emailId、firstNameなどの属性ステートメントを指定できます。

- 完了をクリックします。

- SAML属性をKore.ai属性とどのようにマッピングするかを定義します。

- サインオンタブの設定セクションで、セットアップ手順の表示をクリックします。<app-name>アプリケーション用にSAML2.0を設定する方法ページが表示されます。

- 次のURLをコピーします。

- IDプロバイダーのシングルサインオンURLフィールドからKore.aiのOktaシングルサインオンURLフィールドへ。

- IDプロバイダー発行者フィールドからKore.aiIDプロバイダー発行者フィールド

- Okta X.509証明書フィールドで、証明書データをコピーしてから、そのデータを[Kore.ai証明書テキストボックスに貼り付けます。

メモ:—– BEGIN CERTIFICATE —–ヘッダーの後、—– END CERTIFICATE —-フッターの前のデータのみをコピーして、Kore.aiに貼り付ける必要があります

- Okta―

- Kore.aiで、保存をクリックします。これで、Oktaログインのシステム連携が完了します。

Dプロバイダー情報が正常に更新されましたというメッセージがページの上部に表示されます。構成をテストするには、Kore.aiボット管理コンソールからログオフしてから再度ログオンします。Oktaポータルが表示されます。

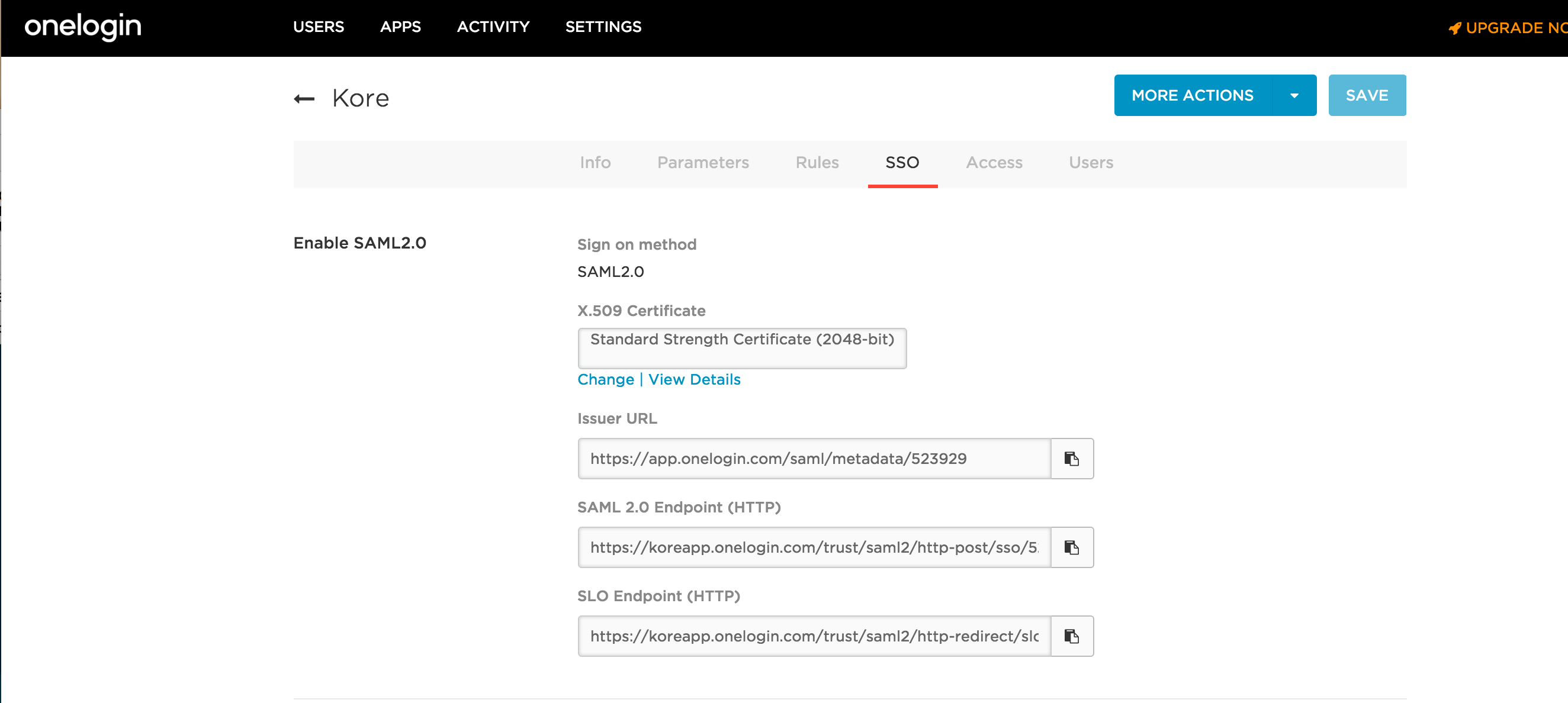

- OneLogin―詳細については、以下を参照するか、OneLoginのドキュメントで、Kore.aiのSSOの構成を参照してください。

- SAML 2.0エンドポイント―サービスプロバイダーが開始するSAMLフローを有効にするOneLoginのHTTP SSOエンドポイント(例:https://app.onelogin.com/trust/saml2/http-post/sso/358111)。

- 発行者のURL―OneLogin発行者のURL、たとえばhttps://app.onelogin.com/saml/metadata/358111。

- X.509証明書―ユーザー署名の検証に使用されるIDプロバイダーから提供されサービスプロバイダーによって保存される公開証明書。複数(最大2)の証明書を追加したり、すでに追加された無効な証明書を削除したりできます。プラットフォームは最新の証明書を認証に使用します。それが無効な場合は、古い証明書が使用されます。

- SPが開始するSAMLフローのACS URL―これは、サービスプロバイダーが開始するSAMLフローのリダイレクトURLです。

- IDPが開始するSAMLフローのACS URL―これは、サービスプロバイダーが開始するSAMLフローのアカウントに特有のURLです。

- SAML属性のマッピング―このオプションを有効にすると、SAML属性がKore.aiグループ名または管理者ロール名にマッピングされます。有効にすると、次のことができます。

- SAML属性をKore.ai属性とどのようにマッピングするかを定義します。

- 完全同期―ユーザーがサインインするたびに、プラットフォームは、レスポンスに存在するSAML属性に基づいてユーザーのグループと役割の割り当てを更新します。既存の割り当てはすべて削除されます。SAMLレスポンスで使用可能な新しいグループまたは役割の割り当てのみが割り当てられます

- 包含のみ―ユーザーがサインインするたびに、プラットフォームはSAMLレスポンスで使用可能な新しいグループまたは役割のみを割り当てます。既存の割り当てはすべて保持されます。SAMLレスポンスで利用可能な新しい割り当てが追加されます

- 1つ以上のマッピングペアを定義します。各ペアが含むのは

- SAML属性名―SAMLレスポンスで使用可能なSAML属性の名前

- SAML属性値―SAML属性に関連付けられた値

- 属性タイプ―関連付けられるマッピングのタイプ、つまりグループ名または役割名を指します

- グループ名―Kore.aiアカウントで定義されているユーザーグループのいずれかを指します

- 役割名―以下を参照してください

- Kore.aiアカウントで定義された管理者の役割

- ボットビルダーへのアクセス権

- 新しいボットの作成

- データテーブルとビューの管理

- Kore.ai属性―グループ名または役割名のいずれかを参照します。リストは次のものを含んでいる必要があります。

- すべての管理者の役割のリスト

- ボットビルダーへのアクセス権

- 新しいボットの作成

- データテーブルとビューの管理

Kore.ai SSOへのOneLogin

OneLoginを使ってKore.aiのシングルサインオンを構成するには、最初にKore.aiアプリをOneLoginアカウントに追加してから、URLとセキュリティ証明書をOneLoginからKore.aiアカウントにコピーする必要があります。このトピックでは、Kore.aiアプリをOneLoginアカウントに追加し、OneLoginを使用してSSOのKore.ai構成に必要なURLと証明書にアクセスする方法について説明します。この手順を完了するには、ボット管理コンソールのシングルサインオンページでSAMLプロバイダーとしてOneLoginをすでに選択している必要があります。Kore.aiアプリをOneLoginに追加するには

- OneLoginにログオンします。

- APPSメニューで、アプリを追加をクリックします。アプリケーションの検索ページが表示されます。

- 検索フィールドにKore.aiと入力し、入力キーを押します。OneLogin用のKore.aiアプリが表示されます。

- Kore.aiアプリをクリックします。Kore.aiの追加ページが表示されます。

- 必要に応じて、OneLoginポータルでユーザーに表示される表示名またはアイコンを変更し、保存をクリックします。Kore.aiアプリがOneLoginのための会社のアプリに追加され、Kore.aiアプリのページが表示されます。

- SSOタブのSAML2.0を有効にするセクションで、次のURLをコピーします。

- OneLogin SAML 2.0エンドポイント(HTTP)フィールドからKore.ai SAML2.0エンドポイントフィールドへ

- OneLogin発行者URLフィールドからKore.ai発行者URLフィールドへ

- OneLogin X.509証明書フィールドで、詳細の表示をクリックします。標準強度証明書(2048ビット)ページが表示されます。

- X.509証明書フィールドで、証明書データをコピーしてから、そのデータをKore.aiX.509証明書テキストボックスに貼り付けます。

メモ:—– BEGIN CERTIFICATE —–ヘッダーの後、—– END CERTIFICATE —-フッターの前のデータのみをコピーして、Kore.aiに貼り付ける必要があります

- Kore.aiで、保存をクリックします。

Dプロバイダー情報が正常に更新されましたというメッセージがページの上部に表示されます。構成をテストするには、Kore.aiボット管理コンソールからログオフしてから再度ログオンします。OneLoginポータルが表示されます。

- SAML属性をKore.ai属性とどのようにマッピングするかを定義します。

- Bitium―

- シングルサインオンURL―サービスプロバイダーが開始したSAMLフローを有効にするBitiumのHTTP SSOエンドポイント、たとえばhttps://www.bitium.com/7655。

- 発行者のURL―OneLogin発行者のURL、たとえばhttps://bitium.com/7655/saml/82456/metadata.xml。

- 証明書―ユーザー署名の検証に使用されるIDプロバイダーから提供されサービスプロバイダーによって保存される公開証明書。複数(最大2)の証明書を追加したり、すでに追加された無効な証明書を削除したりできます。プラットフォームは最新の証明書を認証に使用します。それが無効な場合は、古い証明書が使用されます。

- SPが開始するSAMLフローのACS URL―これは、サービスプロバイダーが開始するSAMLフローのリダイレクトURLです。

- IDPが開始するSAMLフローのACS URL―これは、サービスプロバイダーが開始するSAMLフローのアカウントに特有のURLです。

- SAML属性のマッピング―このオプションを有効にすると、SAML属性がKore.aiグループ名または管理者ロール名にマッピングされます。有効にすると、次のことができます。

- SAML属性をKore.ai属性とどのようにマッピングするかを定義します。

- 完全同期―ユーザーがサインインするたびに、プラットフォームは、レスポンスに存在するSAML属性に基づいてユーザーのグループと役割の割り当てを更新します。既存の割り当てはすべて削除されます。SAMLレスポンスで使用可能な新しいグループまたは役割の割り当てのみが割り当てられます

- 包含のみ―ユーザーがサインインするたびに、プラットフォームはSAMLレスポンスで使用可能な新しいグループまたは役割のみを割り当てます。既存の割り当てはすべて保持されます。SAMLレスポンスで利用可能な新しい割り当てが追加されます

- 1つ以上のマッピングペアを定義します。各ペアが含むのは

- SAML属性名―SAMLレスポンスで使用可能なSAML属性の名前

- SAML属性値―SAML属性に関連付けられた値

- 属性タイプ―関連付けられるマッピングのタイプ、つまりグループ名または役割名を指します

- グループ名―Kore.aiアカウントで定義されているユーザーグループのいずれかを指します

- 役割名―以下を参照してください

- Kore.aiアカウントで定義された管理者の役割

- ボットビルダーへのアクセス権

- 新しいボットの作成

- データテーブルとビューの管理

- Kore.ai属性―グループ名または役割名のいずれかを参照します。リストは次のものを含んでいる必要があります。

- すべての管理者の役割のリスト

- ボットビルダーへのアクセス権

- 新しいボットの作成

- データテーブルとビューの管理

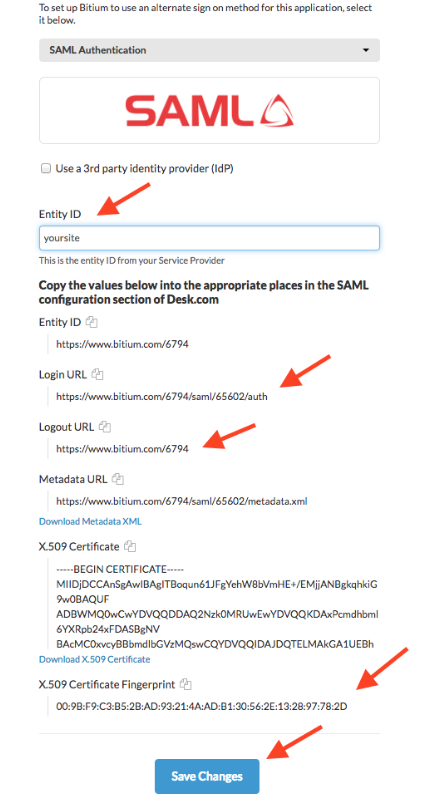

BitiumのためのKore.ai SSO

BitiumでKore.aiのシングルサインオンを構成するには、最初にKore.aiアプリをBitiumアカウントに追加してから、URLとセキュリティ証明書をBitiumからKore.aiアカウントにコピーする必要があります。このトピックでは、Kore.aiアプリをBitiumアカウントに追加し、Bitiumを使用してSSOのKore.ai構成に必要なURLと証明書にアクセスする方法について説明します。この手順を完了するには、ボット管理コンソールのシングルサインオンページでSAMLプロバイダーとしてBitiumをすでに選択している必要があります。Kore.aiアプリをBitiumに追加するには

- Bitiumにログオンします。

- 会社名の管理メニューで、アプリの管理をクリックし、アプリの追加をクリックします。アプリを追加ダイアログが表示されます。

- 検索フィールドにKore.aiと入力し、入力キーを押します。Bitium用のKore.aiアプリインストールが表示されます。

- 組織の管理メニューで、アプリの管理をクリックし、Kore.aiをクリックします。

- シングルサインオンタブのシングルサインオンプロバイダーの選択セクションで、SAML認証を選択します。

- 次のURLをBitiumからボット管理コンソールのBitium構成セクションにコピーします。

- Kore.aiシングルサインオンフィールドへのBitiumログインURLフィールド

- Bitium Logout URLフィールドからKore.ai発行者URLフィールドへ

- Bitium X.509証明書フィールドで、証明書データをコピーしてから、そのデータをボット管理コンソール証明書テキストボックスに貼り付けます。

メモ:—– BEGIN CERTIFICATE —–ヘッダーの後、—– END CERTIFICATE —-フッターの前のデータのみをコピーして、Kore.aiに貼り付ける必要があります

- Kore.aiで、保存をクリックします。

Dプロバイダー情報が正常に更新されましたというメッセージがページの上部に表示されます。構成をテストするには、Kore.aiボット管理コンソールからログオフしてから再度ログオンします。Bitiumポータルが表示されます。

- SAML属性をKore.ai属性とどのようにマッピングするかを定義します。

- その他―ジェネリックなSAMLIDプロバイダーの構成。Kore.aiの組み込み構成を使用していない場合は、このオプションを選択します。

- シングルサインオンURL―Kore.aiがWS-Federation IDプロバイダーを使用してサインオンおよびサインオフ要求を送信するURL。これはサービスプロバイダーが開始したSAMLフローを有効にするためです。

- 発行者URL―Active Directoryでの認証に使用されるWS-FederationメタデータドキュメントのURL。

- 証明書―ユーザー署名の検証に使用されるIDプロバイダーから提供されサービスプロバイダーによって保存される公開証明書。複数(最大2)の証明書を追加したり、すでに追加された無効な証明書を削除したりできます。プラットフォームは最新の証明書を認証に使用します。それが無効な場合は、古い証明書が使用されます。

- SPが開始するSAMLフローのACS URL―これは、サービスプロバイダーが開始するSAMLフローのリダイレクトURLです。

- IDPが開始するSAMLフローのACS URL―これは、サービスプロバイダーが開始するSAMLフローのアカウントに特有のURLです。

- SAML属性のマッピング―このオプションを有効にすると、SAML属性がKore.aiグループ名または管理者ロール名にマッピングされます。有効にすると、次のことができます。

- SAML属性をKore.ai属性とどのようにマッピングするかを定義します。

- 完全同期―ユーザーがサインインするたびに、プラットフォームは、レスポンスに存在するSAML属性に基づいてユーザーのグループと役割の割り当てを更新します。既存の割り当てはすべて削除されます。SAMLレスポンスで使用可能な新しいグループまたは役割の割り当てのみが割り当てられます

- 包含のみ―ユーザーがサインインするたびに、プラットフォームはSAMLレスポンスで使用可能な新しいグループまたは役割のみを割り当てます。既存の割り当てはすべて保持されます。SAMLレスポンスで利用可能な新しい割り当てが追加されます

- 1つ以上のマッピングペアを定義します。各ペアが含むのは

- SAML属性名―SAMLレスポンスで使用可能なSAML属性の名前

- SAML属性値―SAML属性に関連付けられた値

- 属性タイプ―関連付けられるマッピングのタイプ、つまりグループ名または役割名を指します

- グループ名―Kore.aiアカウントで定義されているユーザーグループのいずれかを指します

- 役割名―以下を参照してください

- Kore.aiアカウントで定義された管理者の役割

- ボットビルダーへのアクセス権

- 新しいボットの作成

- データテーブルとビューの管理

- Kore.ai属性―グループ名または役割名のいずれかを参照します。リストは次のものを含んでいる必要があります。

- すべての管理者の役割のリスト

- ボットビルダーへのアクセス権

- 新しいボットの作成

- データテーブルとビューの管理

- シングルサインオンプロバイダーの管理コンソールで、Kore.aiとSSOプロバイダーの間でデータを交換するために使用されるURLも定義する必要があります。URL名はSSOプロバイダーによって異なる場合がありますが、これらのURLを定義する必要があります。

- アサーションコンシューマーサービス(ACS)URLまたはコールバックURL(https://idp.kore.ai/authorize/callback)。

- ADFSを使用する場合は、認証値に加えて、ユーザーのメールアドレスをActive DirectoryからLDAP属性として渡す必要があります。詳細はADFS向け属性をご覧ください。

- URLを特定またはhttps://idp.kore.aiとしてのサインオンURL

- SAML属性をKore.ai属性とどのようにマッピングするかを定義します。

- 保存をクリックします。

Dプロバイダー情報が正常に更新されましたというメッセージがページの上部に表示されます。

ADFSの属性 認証属性に加えて、ADFS用のLDAPを使用してシングルサインオンを構成すると、サードパーティのSSOプロバイダーがアサーションコンシューマーサービス(ACS)URLまたはコールバックURLを介して追加の属性をKore.aiに送信できます。WS-Federationプロトコル用のWindows AzureやSAMLプロトコル用のOneLoginなど、SSO用の組み込みKore.aiアプリを使用している場合、Kore.aiアプリをSSOプロバイダーの管理コンソールに追加するときには、必要な属性はKore.ai用に既に構成されています。 次のデータはコールバックURLでKore.aiに渡される属性データの例です。

<Attribute Name="FirstName" NameFormat="urn:oasis:names:tc:SAML:2.0:attrname-format:uri" FriendlyName="First Name"> <AttributeValue>Michael</AttributeValue> </Attribute> <Attribute Name="LastName" NameFormat="urn:oasis:names:tc:SAML:2.0:attrname-format:uri" FriendlyName="Last Name"> <AttributeValue>Mehra</AttributeValue> </Attribute> <Attribute Name="DisplayName" NameFormat="urn:oasis:names:tc:SAML:2.0:attrname-format:uri" FriendlyName="Display Name"> <AttributeValue>Michael Mehra</AttributeValue> </Attribute> <Attribute Name="EmailAddress" NameFormat="urn:oasis:names:tc:SAML:2.0:attrname-format:uri" FriendlyName="Email"> <AttributeValue>michael.mehra@acme.com</AttributeValue> </Attribute>

これらの属性は、必要なEmailAddressを除いてオプションです。Email Address属性は、次のnameId形式を使用します。

SAML 2.0: NameID Format="urn:oasis:names:tc:SAML:2.0:attrname-format:uri" SAML 1.1: NameID Format="urn:oasis:names:tc:SAML:1.1:nameid:format:emailAddress

ADFSでのマッピング属性 ADFSは既存のActive Directory資格情報を使用してWebログインを提供する、Windows Serverの標準の役割としてMicrosoftによって提供されるサービスです。SAMLまたはWS-Federationプロトコルを使用してADFSでログオンする場合、認証値に加えて他の値を渡すことができます。属性値は、SQLサーバー管理コンソールの証明書利用者の信頼ダイアログでクレームルールとして定義されています。クレームルールを編集するには、ADFS管理で証明書利用者の信頼フォルダーを選択し、アクションサイドバーからクレームルールの編集をクリックします。新しいルールを追加するには、ルールの追加をクリックし、LDAP属性の送信テンプレートを選択します。次のマッピング値を入力します。

- SAML 2.0

- LDAP Attribute: nameId

- Claim Attribute: uri

- SAML 1.1

- LDAP Attribute: nameId

- Claim Attribute: emailAddress

SSOの代わりに管理者パスワードを使用してログオン

ボット管理者として、Googleなどのサードパーティのセキュリティシステムを使用してシングルサインオン(SSO)を有効にできます。何らかの理由でSSOセキュリティシステムに障害が発生した場合、またはサードパーティのセキュリティシステムのSSOログオン資格情報を忘れた場合でも、SSOをバイパスしてKore.aiボット管理コンソールにログオンできます。カスタム管理者の役割を持つボット管理者は、少なくとも1つのモジュールでカスタム権限が有効になっている場合にのみ、SSOをバイパスして管理者パスワードを使用できます。Kore.aiディレクトリエージェントにログオンするには、カスタム管理者が登録―ディレクトリ同期に対して有効になっている特権を持っている必要があります。SSOを有効にする前に、ボット管理者は、サインアップ時に提供されたログオン資格情報を使用してボット管理コンソールにログオンしている必要があります。ボット管理者がSSOを構成して有効にした後も、次のURLからボット管理者コンソールに直接アクセスできます。

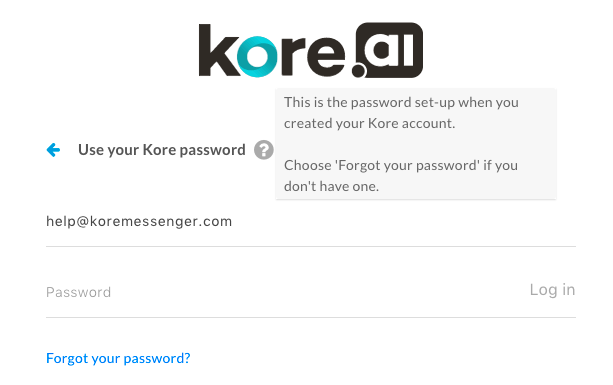

次のログオンページが表示され、ボット管理者パスワードの資格情報を使用して、ボット管理コンソールにログオンし、有効になっている場合はSSOをバイパスできます。

ボット管理者のパスワードを思い出せない場合は、メールIDを入力して、前の画像に示されているリンクにあるパスワードを忘れた場合をクリックします。ク。ボット管理者パスワードをリセットする方法が記載されたメールがKore.aiメールアカウントに送信されます。

ログオフ

ボット管理コンソールとのセッションが終了したら、ボットアカウントを安全に保つためにコンソールからログオフしてセッションを閉じる必要があります。ログオフするには、次のイラストに示すように、ユーザー名をクリックしてからログアウトをクリックします。

ボット管理コンソールセッションが15分以上アイドル状態の場合、セッションは自動的に終了し、代わりにセッションウィンドウの次のアクションでKore.ai webクライアントが開きます。 新しいセッションを開始するには、ボット管理コンソール![]() アイコンをクリックしてログオンします。

アイコンをクリックしてログオンします。