봇 관리자 콘솔의 보안 및 제어 모듈에 있는 Kore.ai 싱글 사인 온 페이지에서, 다음을 사용하여 Kore.ai 관리된 사용자에 싱글 사인 온(SSO)인증을 설정할 수 있습니다.

- OpenID Connect

- SAML(Security Assertion Markup Language)

- WS-Federation 사인 온 프로토콜.

SSO를 사용하면 기존 ID 공급자를 사용하여 Kore.ai 애플리케이션에 쉽게 접근할 수 있습니다. SSO를 사용하면 사용자가 회사 계정에 한 번 로그인한 후, Kore.ai 애플리케이션에 접근할 때, 시스템은 동일한 로그인 자격 증명을 자동으로 사용할 수 있습니다. 예를 들어, WS-Federation 사인온 프로토콜을 사용하면, 사용자는 Microsoft® Active Directory® 서버 자격 증명을 사용하여 Kore.ai 애플리케이션에 사인 온 할 수 있습니다. 다음 그림은 봇 관리자 콘솔 보안 및 제어 모듈의 싱글 사인 온 페이지를 보여줍니다.

SSO 활성화 또는 비활성화

회사에서 필요한 보안에 따라, Kore.ai 애플리케이션에 접근하는 사용자에 대해 싱글 사인 온(SSO)을 활성화하거나 비활성화할 수 있습니다. SSO가 비활성화되었거나 SSO 인증 유효 기간이 만료되면, 사용자는 자격 증명을 사용하여 생성하고 로그인해야 합니다. 계정 별 암호 정책이 정의되지 않은 경우, 사용자의 기본 Kore.ai 암호는 자동으로 활성화됩니다.

싱글 사인 온 활성화 방법

싱글 사인 온 비활성화 방법

OpenID Connect

봇 관리자 콘솔의 보안 및 제어 모듈에서 Open ID Connect 프로토콜을 사용하여 SSO를 설정하려면 다음 절차의 단계를 완료합니다. Kore.ai는 WS-Federation 및 SAML Connect 프로토콜도 지원합니다.

- 봇 관리자 콘솔에서 보안 및 제어 모듈의 싱글 사인 온 페이지에서, SSO 활성화를 클릭합니다.

- 적절한 사인 온 프로토콜 선택 섹션에서, OpenID Connect를 선택합니다.

- SSO for OpenID Connect용 SSO 설정 섹션에서, ID 공급자(예: Google로 로그인)를 선택합니다.

- 저장을 클릭합니다.

- ID 공급자 정보가 성공적으로 업데이트됨 메시지가 페이지의 상단에 표시됩니다.

WS-Federation

봇 관리자 콘솔의 보안 및 제어 모듈에서 WS-Federation 프로토콜을 사용하여 싱글 사인 온(SSO)을 설정하려면 다음 절차의 단계를 완료합니다.

- 봇 관리자 콘솔에서 보안 및 제어 모듈의 싱글 사인 온 페이지에서, SSO 활성화를 클릭합니다.

- 적절한 사인 온 프로토콜 선택 섹션에서, WS-Federation을 선택합니다.

- WS-Federation용 SSO 설정 섹션에서, ID 제공자를 선택한 다음, 다음 설정을 정의합니다.

- Windows Azure®

- Azure AD 사인 온 엔드포인트 URL – Kore.ai가 Azure를 사용하여 로그인 및 로그 오프 요청을 보내는 URL입니다. 인증에 대한 응답은 Azure Active Directory 구성 설정에 정의된 응답 URL로 전송됩니다.

- Azure AD Federation 메타데이터 문서 – Azure Active Directory를 통한 인증에 사용되는 페더레이션 메타데이터 문서용 URL입니다.

- 기타 – Azure 이외의 일반 WS-Federation ID 공급자 구성입니다

- AD 사인 온 엔드포인트 URL – Kore.ai가 WS-Federation ID 공급자를 사용하여 로그인 및 로그 오프 요청을 보내는 URL입니다.

- AD Federation 메타데이터 문서 URL – Azure Active Directory를 통한 인증에 사용되는 WS-Federation 메타데이터 문서용 URL입니다.

- Windows Azure®

-

싱글 사인 온 공급자의 관리자 콘솔에서, Kore.ai와 SSO 공급자 간에 데이터를 교환하는 데 사용되는 URL도 정의해야 합니다. URL 이름은 SSO 공급자에 따라 다를 수 있지만, 다음 URL을 다음과 같이 정의해야 합니다.

- SAML 2.0

- LDAP 속성: nameId

- 클레임 속성: uri

- SAML 1.1

- LDAP 속성: nameId

- 클레임 속성: emailAddress

- ACS(Assertion Consumer Service) URL 또는 콜백 URL을 https://idp.kore.ai/authorize/callback으로 정의.

- 인증값 외에도, ADFS를 사용할 때 사용자의 이메일 주소를 Active Directory의 LDAP 속성으로 전달해야 합니다. 자세한 내용은, ADFS용 속성을 참조하세요.

- 저장을 클릭합니다.

- SAML 2.0

ID 공급자 정보가 성공적으로 업데이트됨 메시지가 페이지의 상단에 표시됩니다.

SAML

SAML(Security Assertion Markup Language)은 안전한 토큰을 사용하는 웹 브라우저 싱글 사인 온(SSO)을 위한 표준 프로토콜입니다. SAML은 모든 암호를 완전히 제거하고, 대신에 표준 암호화 및 디지털 서명을 사용하여 ID 공급자에서 SaaS 애플리케이션으로 안전한 로그인 토큰을 전달합니다. SAML은 ID 공급자와 서비스 제공자가 서로 별도로 존재할 수 있도록 해주는 솔루션을 제공합니다. 사용자가 SAML를 사용한 애플리케이션에 로그인하면, 서비스 공급자는 적절한 ID 공급자로부터 권한 부여를 요청합니다. ID 공급자가 사용자의 자격 증명을 인증한 다음, 사용자의 권한을 서비스 공급자에게 반환하면, 이제 사용자는 애플리케이션을 사용할 수 있습니다.

SAML 작동 방식

SAML SSO는 사용자 ID를 한 장소(ID 공급자)에서 다른 장소(서비스 공급자)로 전송하는 방식으로 작동합니다. 이 작업은 디지털 서명된 XML 문서 교환을 통해 수행됩니다. 다음 시나리오를 고려합니다. 사용자는 ID 공급자 역할을 하는 시스템에 로그인됩니다. 사용자는 지원 또는 회계 애플리케이션(서비스 공급자)과 같은 원격 애플리케이션에 로그인하려고 합니다. 다음과 같은 일이 발생합니다.

- 사용자가 인트라넷의 링크, 북마크 또는 이와 유사한 곳에서 링크를 사용하여 원격 애플리케이션에 접근하고 애플리케이션이 로드됩니다.

- 애플리케이션은 사용자의 출처를 애플리케이션 하위 도메인, 사용자 IP 주소 또는 이와 유사한 것으로 식별하고 사용자를 다시 ID 공급자로 리디렉션하여 인증을 요청합니다. 이것은 인증 요청입니다.

- 사용자는 ID 공급자와 기존 활성 브라우저 세션이 있거나 ID 공급자에 로그인하여 세션을 설정합니다.

- ID 공급자는 사용자의 사용자 이름 또는 이메일 주소가 포함된 XML 문서 형식으로 인증 응답을 작성하고, X.509 인증서를 사용하여 서명하고, 이 정보를 서비스 공급자에게 게시합니다.

- ID 공급자를 이미 알고 있고 인증서 지문이 있는 서비스 공급자는 인증 응답을 검색하고 인증서 지문을 사용하여 응답의 유효성을 검사합니다.

- 사용자의 ID가 설정되고 사용자에게 앱 권한이 제공됩니다.

Kore.ai 구현

Kore.ai 봇 플랫폼 내에서 SAML을 사용하는 두 가지 방법이 있습니다.

- 봇 빌더에 접근하기 위한 개발자 인증용,

- 봇에 접근하기 위한 사용자 인증용.

사용 사례 1: 봇 빌더 인증.

기업은 엔터프라이즈 SSO를 사용하여 봇 빌더 도구에 대한 접근을 설정할 수 있습니다. 봇 개발자 및 관리자는 엔터프라이즈 ID 공급자가 수행한 SSO를 사용하여 봇 빌더에 로그인할 수 있습니다. Kore.ai 봇 플랫폼에서 SSO 흐름: 다음은 SAML을 사용하여 SSO가 설정된 후 Kore.ai 봇 플랫폼 내의 흐름입니다.

- 클라이언트는 사용자 세부 정보로(로그인 URL을 사용하여) Kore 앱 서버를 호출하고 ID 공급자 정보(SAML)를 가져옵니다.

- Kore 앱 서버는 Kore idproxy 서버와 핸드셰이크 요청을 시작합니다.

- Kore idproxy 서버는 사용자 세부 정보로 ID 공급자(SAML)에 대한 요청을 시작합니다.

- 인증에 성공하면, ID 공급자(SAML)는 Kore idproxy 서버에 어설션 응답을 반환합니다.

- ID 공급자의 응답을 확인한 후, Kore idproxy 서버는 Kore 앱 서버에 대한 요청을 시작합니다.

- Kore idproxy 서버에서 토큰 인증이 성공하면, Kore 앱 서버는 사용자에게 접근 권한을 부여합니다.

버전 7.2 릴리스 후, Kore.ai는 IDP 개시 흐름을 지원하며, 여기서 플랫폼은 SAML 응답을 사용하여 직접 포스트 백을 가져오고 어설션을 검증하고 사용자를 등록/식별할 수 있습니다. 이러한 모드(SP 기반 및 IDP 기반 흐름)의 설정은 서로 다르며 아래의 설정 단계에서 강조됩니다. SAML를 사용하여 SSO를 설정하려면 아래를 참조하세요

사용 사례 2: 최종 사용자 인증

이 시나리오에서, 봇 채팅 인터페이스는 SSO를 통한 사용자 인증이 필요한 고객 포털 또는 모바일 앱에 내장되어 있습니다. 봇 접근은 인증된 사용자로 자동으로 제한됩니다. 작업에 SSO 기반 인증이 필요한 API 호출이 필요한 경우, 개발자는 다음 단계를 따를 수 있습니다

- 클라이언트에서, 개발자는 로그인한 사용자의 SSO 토큰을 검색하고 Bot SDK API에서 secureCustomPayload 매개 변수를 사용하여 봇에 이 토큰을 전달해야 합니다.

- 대화 작업에서, 봇 개발자는 이 토큰을 읽기 위해서 사용자 정의 논리를 작성하고, 서비스 노드 또는 webhook 노드를 사용한 보안 API 호출을 위한 API 헤더로 추가할 수 있습니다.

클라이언트의 토큰 정보는 SSO 공급자와 페이로드에 따라 다르므로, 개발자는 사용자 정의 논리를 작성해야 합니다.

SAML을 사용한 SSO 설정

Kore.ai 봇 관리자 콘솔에서 SAML(Security Assertion Markup Language) 프로토콜을 사용하여 싱글 사인 온(SSO)을 설정하려면 다음 단계를 완료합니다. Kore.ai는 WS-Federation 및 OpenID Connect 프로토콜도 지원합니다. 자세한 내용은, 싱글 사인 온 사용을 참조하세요.

- 봇 관리자 콘솔에서 보안 및 제어 모듈의 싱글 사인 온 페이지에서, SSO 활성화를 클릭합니다.

- 적절한 사인 온 프로토콜 선택 섹션에서, SAML을 선택합니다.

- SAML용 SSO 설정 섹션에서, ID 제공자를 선택한 다음, 다음 중 하나의 설정을 정의합니다.

- Okta –

- Okta 싱글 사인 온 URL – Okta용 SSO URL입니다. 서비스 공급자 개시 SAML 흐름을 활성화합니다.

- ID 공급자 발급자 – 사용자 인증 기능을 포함하여 사용자 ID를 제공하는 엔티티입니다.

- 인증서 – 사용자 서명을 검증하는 데 사용되는 ID 공급자로부터 서비스 공급자가 저장한 공개 인증서. 여러 개의 인증서(최대 2개)를 추가할 수 있으며, 이미 추가된 유효하지 않은 인증서를 삭제할 수 있습니다. 플랫폼은 인증에 최신 인증서를 사용합니다. 유효하지 않은 경우 이전 인증서가 사용됩니다.

- SP 개시 SAML 흐름용 ACS URL – 이것은 서비스 제공 시작 SAML 흐름용 리디렉션 URL입니다.

- IDP 개시 SAML 흐름용 ACS URL – 이것은 ID 공급 개시 SAML 흐름용 계정별 URL입니다.

- SAML 속성 매핑 – 이 옵션을 활성화하면 SAML 속성을 Kore.ai 그룹 이름 또는 관리자 역할 이름으로 매핑할 수 있습니다. 활성화되면, 다음을 수행할 수 있습니다.

- Kore.ai 속성으로 SAML 속성을 매핑하는 방법을 정의합니다.

- 전체 동기화 – 사용자가 로그인할 때마다, 플랫폼은 응답에 있는 SAML 속성을 기준으로 사용자의 그룹 및 역할 할당을 업데이트합니다. 모든 기존 할당이 제거됩니다. SAML 응답에서 사용할 수 있는 새 그룹 또는 역할 할당만 할당됩니다

- 포함 전용 – 사용자가 로그인할 때마다, 플랫폼은 SAML 응답에서 사용할 수 있는 새 그룹 또는 역할만 할당합니다. 모든 기존 할당이 유지됩니다. 새 할당은 SAML 응답에서 사용 가능한 것으로 추가됩니다

- 하나 이상의 매핑 쌍을 정의합니다. 각 쌍에는 다음이 포함됩니다

- SAML 속성 이름 – SAML 응답에서 사용할 수 있는 SAML 속성의 이름

- SAML 속성값 – SAML 속성과 관련된 값

- 속성 유형 – 연결할 매핑 유형(예: 그룹 이름 또는 역할 이름)을 나타냅니다

- 그룹 이름 – Kore.ai 계정에 정의된 사용자 그룹을 나타냅니다

- 역할 이름 – 다음을 나타냅니다

- Kore.ai 계정에 정의된 관리자 역할

- 봇 빌더 접근

- 새 봇 생성

- 데이터 테이블 및 뷰 관리

- Kore.ai 속성 – 그룹 이름 또는 역할 이름을 나타냅니다. 목록에는 다음을 포함하여야 합니다.

- 모든 관리자 역할 목록

- 봇 빌더 접근

- 새 봇 생성

- 데이터 테이블 및 뷰 관리

Kore.ai SSO용 Okta

Okta에서 Kore.ai 용 싱글 사인 온을 설정하려면, 먼저 Okta 계정에 Kore.ai 앱을 추가한 다음, Okta에서 URL과 보안 인증서를 Kore.ai 계정으로 복사해야 합니다. 이 항목에서는 Okta 계정에 Kore.ai 앱을 추가한 다음, Okta를 사용하여 SSO를 위한 Kore.ai 설정에 필요한 URL과 인증서에 접근하는 방법을 설명합니다. 이 절차를 완료하려면, 봇 관리자 콘솔의 싱글 사인 온 페이지에서 Okta를 SAML 공급자로 먼저 선택해야 합니다. Okta에 Kore.ai 앱 추가 방법

- Okta에 로그인합니다.

- 홈 페이지에서, 관리자를 클릭합니다. 대시보드 페이지가 표시됩니다.

- 상단 탐색 바에서, 애플리케이션을 클릭합니다. 애플리케이션 페이지가 표시됩니다.

- 애플리케이션 추가를 클릭합니다. 애플리케이션 추가 페이지가 표시됩니다.

- 애플리케이션 생성을 클릭합니다

- 일반 설정에서, 앱 이름을 입력하고 다음을 클릭합니다.

- SAML 설정에서, 싱글 사인 온 URL을 제공합니다. 이것을 얻는 방법:

- Kore.ai 봇 빌더 관리자 콘솔 로그인

- 보안 및 제어 -> 싱글 사인 온 페이지

- SAML을 활성화한 후 Okta 선택

- SP 개시 SAML 흐름용 ACS URL 필드에는 필수 URL이 포함됩니다

- 또한 Audience URI 필드에, https://idp.kore.com을 입력합니다

- 참고 사항: 온프레미스 계정의 경우, SP 개시 SAML 흐름용 ACS URL은 https://idproxy-dev.kore.com/authorize/callback으로 표시됩니다. 이것은 Okta 플랫폼에서 “싱글 사인 온 URL”로 업데이트되어야 하며, https://idproxy-dev.kore.com은 “Audience URL”로 업데이트되어야 합니다.

- 필요에 따라 emailId 및 firstName와 같은 속성 문장을 제공할 수 있습니다.

- 마침을 클릭합니다.

- Kore.ai 속성으로 SAML 속성을 매핑하는 방법을 정의합니다.

- 사인 온 탭의 설정 섹션에서, 설정 지침 보기를 클릭합니다. <앱 이름> 애플리케이션에 대한 SAML 2.0 설정 방법 페이지가 표시됩니다.

- 다음 URL을 다음 위치로 복사합니다.

- ID 공급자 싱글 사인 온 URL 필드를 Kore.ai의 Okta 싱글 사인 온 URL 필드로 복사.

- ID 공급자 발급자 필드를 Kore.ai ID 공급자 발급자 필드로 복사

- Okta X.509 인증서 필드에서, 인증서 데이터를 복사한 다음, 이 데이터를 Kore.ai 인증서 텍스트 상자에 붙여넣습니다.

참고 사항: —–BEGIN CERTIFICATE—– 헤더 이후 및 —–END CERTIFICATE—- 푸터 이전의 데이터만 복사하여 Kore.ai에 붙여넣어야 합니다.

- Okta –

- Kore.ai에서, 저장을 클릭합니다. Okta 로그인 연동이 완료됩니다.

ID 공급자 정보가 성공적으로 업데이트됨 메시지가 페이지의 상단에 표시됩니다. 설정을 테스트하려면, Kore.ai 봇 관리자 콘솔을 로그 오프하고 다시 로그인합니다. Okta 포털이 표시될 것입니다.

- OneLogin – 자세한 내용은, 아래를 참조하거나, OneLogin 문서에서, Kore.ai를 위한 SSO 설정을 참조하세요.

- SAML 2.0 엔드포인트 – 서비스 공급자 개시 SAML 흐름을 활성화하는 OneLogin용 HTTP SSO 엔드포인트입니다. 예: https://app.onelogin.com/trust/saml2/http-post/sso/358111.

- 발급자 URL – OneLogin 발급자의 URL입니다. 예: https://app.onelogin.com/saml/metadata/358111.

- X.509 인증서 – ID 공급자로부터 서비스 공급자가 저장한 공개 인증서로 사용자 서명 검증에 사용됩니다. 여러 개의 인증서(최대 2개)를 추가할 수 있으며, 이미 추가된 유효하지 않은 인증서를 삭제할 수 있습니다. 플랫폼은 인증에 최신 인증서를 사용합니다. 유효하지 않은 경우 이전 인증서가 사용됩니다.

- SP 개시 SAML 흐름용 ACS URL – 이것은 서비스 제공 시작 SAML 흐름용 리디렉션 URL입니다.

- IDP 개시 SAML 흐름용 ACS URL – 이것은 ID 공급 개시 SAML 흐름용 계정별 URL입니다.

- SAML 속성 매핑 – 이 옵션을 활성화하면 SAML 속성을 Kore.ai 그룹 이름 또는 관리자 역할 이름으로 매핑할 수 있습니다. 활성화되면, 다음을 수행할 수 있습니다.

- Kore.ai 속성으로 SAML 속성을 매핑하는 방법을 정의합니다.

- 전체 동기화 – 사용자가 로그인할 때마다, 플랫폼은 응답에 있는 SAML 속성을 기준으로 사용자의 그룹 및 역할 할당을 업데이트합니다. 모든 기존 할당이 제거됩니다. SAML 응답에서 사용할 수 있는 새 그룹 또는 역할 할당만 할당됩니다

- 포함 전용 – 사용자가 로그인할 때마다, 플랫폼은 SAML 응답에서 사용할 수 있는 새 그룹 또는 역할만 할당합니다. 모든 기존 할당이 유지됩니다. 새 할당은 SAML 응답에서 사용 가능한 것으로 추가됩니다

- 하나 이상의 매핑 쌍을 정의합니다. 각 쌍에는 다음이 포함됩니다

- SAML 속성 이름 – SAML 응답에서 사용할 수 있는 SAML 속성의 이름

- SAML 속성값 – SAML 속성과 관련된 값

- 속성 유형 – 연결할 매핑 유형(예: 그룹 이름 또는 역할 이름)을 나타냅니다

- 그룹 이름 – Kore.ai 계정에 정의된 사용자 그룹을 나타냅니다

- 역할 이름 – 다음을 나타냅니다

- Kore.ai 계정에 정의된 관리자 역할

- 봇 빌더 접근

- 새 봇 생성

- 데이터 테이블 및 뷰 관리

- Kore.ai 속성 – 그룹 이름 또는 역할 이름을 나타냅니다. 목록에는 다음을 포함하여야 합니다.

- 모든 관리자 역할 목록

- 봇 빌더 접근

- 새 봇 생성

- 데이터 테이블 및 뷰 관리

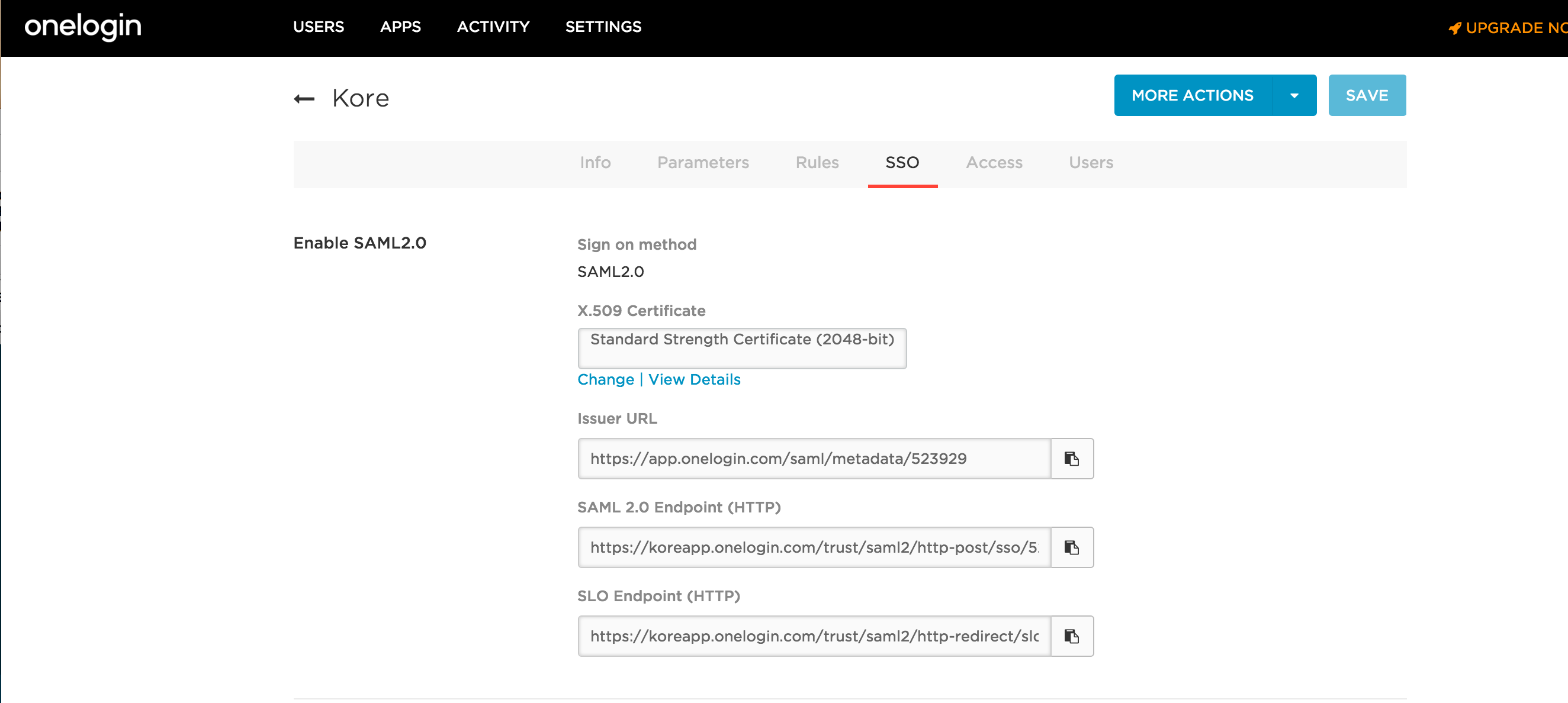

Kore.ai SSO용 OneLogin

OneLogin을 사용하여 Kore.ai에서 싱글 사인 온을 설정하려면, 먼저 OneLogin 계정에 Kore.ai 앱을 추가한 다음, OneLogin에서 URL과 보안 인증서를 Kore.ai 계정으로 복사해야 합니다. 이 항목에서는 OneLogin 계정에 Kore.ai 앱을 추가한 다음, OneLogin을 사용하여 SSO를 위한 Kore.ai 설정에 필요한 URL과 인증서에 접근하는 방법을 설명합니다. 이 절차를 완료하려면, 봇 관리자 콘솔의 싱글 사인 온 페이지에서 OneLogin을 SAML 공급자로 먼저 선택해야 합니다. OneLogin에 Kore.ai 앱 추가 방법

- OneLogin에 로그인합니다.

- 앱 메뉴에서, 앱 추가를 클릭합니다. 애플리케이션 검색 페이지가 표시됩니다.

- 검색 필드에서, Kore.ai를 입력한 다음, Enter 키를 누릅니다. OneLogin용 Kore.ai 앱이 표시됩니다.

- Kore.ai 앱을 클릭합니다. Kore.ai 추가 페이지가 표시됩니다.

- 선택적으로, OneLogin 포털에서 사용자에게 표시되는 표시 이름 또는 아이콘을 변경한 다음, 저장을 클릭합니다. Kore.ai 앱이 OneLogin용 회사 앱에 추가되고 Kore.ai 앱 페이지가 표시됩니다.

- SSO 탭의 SAML2.0 활성화 섹션에서, URL을 다음 위치로 복사합니다.

- OneLogin SAML 2.0 엔드포인트(HTTP) 필드를 Kore.ai SAML 2.0 엔드포인트 필드로 복사

- OneLogin 발급자 URL 필드를 Kore.ai 발급자 URL 필드로 복사

- OneLogin X.509 인증서 필드에서, 세부 정보 보기를 클릭합니다. 표준 강도 인증서(2048비트) 페이지가 표시됩니다.

- X.509 인증서 섹션에서, 인증서 데이터를 복사한 다음, 이 데이터를 Kore.ai X.509 인증서 텍스트 상자에 붙여넣습니다.

참고 사항: —–BEGIN CERTIFICATE—– 헤더 이후 및 —–END CERTIFICATE—- 푸터 이전의 데이터만 복사하여 Kore.ai에 붙여넣어야 합니다.

- Kore.ai에서, 저장을 클릭합니다.

ID 공급자 정보가 성공적으로 업데이트됨 메시지가 페이지의 상단에 표시됩니다. 설정을 테스트하려면, Kore.ai 봇 관리자 콘솔을 로그 오프하고 다시 로그인합니다. OneLogin 포털이 표시될 것입니다.

- Kore.ai 속성으로 SAML 속성을 매핑하는 방법을 정의합니다.

- Bitium –

- 싱글 사인 온 URL – 서비스 공급자 개시 SAML 흐름을 활성화하는 Bitium용 HTTP SSO 엔드포인트입니다. 예: https://www.bitium.com/7655.

- 발급자 URL – OneLogin 발급자의 URL입니다. 예: https://bitium.com/7655/saml/82456/metadata.xml.

- 인증서 – 사용자 서명을 검증하는 데 사용되는 ID 공급자로부터 서비스 공급자가 저장한 공개 인증서. 여러 개의 인증서(최대 2개)를 추가할 수 있으며, 이미 추가된 유효하지 않은 인증서를 삭제할 수 있습니다. 플랫폼은 인증에 최신 인증서를 사용합니다. 유효하지 않은 경우 이전 인증서가 사용됩니다.

- SP 개시 SAML 흐름용 ACS URL – 이것은 서비스 제공 시작 SAML 흐름용 리디렉션 URL입니다.

- IDP 개시 SAML 흐름용 ACS URL – 이것은 ID 공급 개시 SAML 흐름용 계정별 URL입니다.

- SAML 속성 매핑 – 이 옵션을 활성화하면 SAML 속성을 Kore.ai 그룹 이름 또는 관리자 역할 이름으로 매핑할 수 있습니다. 활성화되면, 다음을 수행할 수 있습니다.

- Kore.ai 속성으로 SAML 속성을 매핑하는 방법을 정의합니다.

- 전체 동기화 – 사용자가 로그인할 때마다, 플랫폼은 응답에 있는 SAML 속성을 기준으로 사용자의 그룹 및 역할 할당을 업데이트합니다. 모든 기존 할당이 제거됩니다. SAML 응답에서 사용할 수 있는 새 그룹 또는 역할 할당만 할당됩니다

- 포함 전용 – 사용자가 로그인할 때마다, 플랫폼은 SAML 응답에서 사용할 수 있는 새 그룹 또는 역할만 할당합니다. 모든 기존 할당이 유지됩니다. 새 할당은 SAML 응답에서 사용 가능한 것으로 추가됩니다

- 하나 이상의 매핑 쌍을 정의합니다. 각 쌍에는 다음이 포함됩니다

- SAML 속성 이름 – SAML 응답에서 사용할 수 있는 SAML 속성의 이름

- SAML 속성값 – SAML 속성과 관련된 값

- 속성 유형 – 연결할 매핑 유형(예: 그룹 이름 또는 역할 이름)을 나타냅니다

- 그룹 이름 – Kore.ai 계정에 정의된 사용자 그룹을 나타냅니다

- 역할 이름 – 다음을 나타냅니다

- Kore.ai 계정에 정의된 관리자 역할

- 봇 빌더 접근

- 새 봇 생성

- 데이터 테이블 및 뷰 관리

- Kore.ai 속성 – 그룹 이름 또는 역할 이름을 나타냅니다. 목록에는 다음을 포함하여야 합니다.

- 모든 관리자 역할 목록

- 봇 빌더 접근

- 새 봇 생성

- 데이터 테이블 및 뷰 관리

Bitium용 Kore.ai SSO

Bitium에서 Kore.ai 용 싱글 사인 온을 설정하려면, 먼저 Bitium 계정에 Kore.ai 앱을 추가한 다음, Bitium에서 URL과 보안 인증서를 Kore.ai 계정으로 복사해야 합니다. 이 항목에서는 Bitium 계정에 Kore.ai 앱을 추가한 다음, Bitium을 사용하여 SSO를 위한 Kore.ai 설정에 필요한 URL과 인증서에 접근하는 방법을 설명합니다. 이 절차를 완료하려면, 봇 관리자 콘솔의 싱글 사인 온 페이지에서 Bitium을 SAML 공급자로 먼저 선택해야 합니다. Bitium에 Kore.ai 앱 추가 방법

- Bitium에 로그인합니다.

- Manage <Company Name> 메뉴에서, Manage Apps를 클릭한 다음, Add an App을 클릭합니다. Add Apps 대화 상자가 표시됩니다.

- 검색 필드에서, Kore.ai를 입력한 다음, Enter 키를 누릅니다. Bitium용 Kore.ai 앱 설치 대화 상자가 표시됩니다.

- Manage Organization 메뉴에서, Manage Apps를 클릭한 다음, Kore.ai를 클릭합니다.

- Single Sign-On 탭의 Select a Single Sign-On Provider 섹션에서, SAML Authentication을 선택합니다.

- Bitium에서 다음 URL을 봇 관리자 콘솔 Bitium 설정 섹션으로 복사합니다.

- Bitium Login URL 필드를 Kore.ai Single Sign-On 필드로 복사합니다

- Bitium Logout URL 필드를 Kore.ai Issuer URL 필드로 복사합니다

- Bitium X.509 인증서 필드에서, 인증서 데이터를 복사한 다음, 이 데이터를 봇 관리자 콘솔 인증서 텍스트 상자에 붙여넣습니다.

참고 사항: —–BEGIN CERTIFICATE—– 헤더 이후 및 —–END CERTIFICATE—- 푸터 이전의 데이터만 복사하여 Kore.ai에 붙여넣어야 합니다.

- Kore.ai에서, 저장을 클릭합니다.

ID 공급자 정보가 성공적으로 업데이트됨 메시지가 페이지의 상단에 표시됩니다. 설정을 테스트하려면, Kore.ai 봇 관리자 콘솔을 로그 오프하고 다시 로그인합니다. Bitium 포털이 표시될 것입니다.

- Kore.ai 속성으로 SAML 속성을 매핑하는 방법을 정의합니다.

- 기타 – 일반 SAML ID 공급자 설정입니다. Kore.ai 내장 설정을 사용하지 않는 경우 이 옵션을 선택합니다.

- 싱글 사인 온 URL – Kore.ai가 WS-Federation ID 공급자를 사용하여 로그인 및 로그 오프 요청을 보내는 URL입니다. 이는 서비스 공급자 개시 SAML 흐름을 활성화하기 위한 것입니다.

- 발급자 URL – Azure Active Directory를 통한 인증에 사용되는 WS-Federation 메타데이터 문서용 URL입니다.

- 인증서 – 사용자 서명을 검증하는 데 사용되는 ID 공급자로부터 서비스 공급자가 저장한 공개 인증서. 여러 개의 인증서(최대 2개)를 추가할 수 있으며, 이미 추가된 유효하지 않은 인증서를 삭제할 수 있습니다. 플랫폼은 인증에 최신 인증서를 사용합니다. 유효하지 않은 경우 이전 인증서가 사용됩니다.

- SP 개시 SAML 흐름용 ACS URL – 이것은 서비스 제공 시작 SAML 흐름용 리디렉션 URL입니다.

- IDP 개시 SAML 흐름용 ACS URL – 이것은 ID 공급 개시 SAML 흐름용 계정별 URL입니다.

- SAML 속성 매핑 – 이 옵션을 활성화하면 SAML 속성을 Kore.ai 그룹 이름 또는 관리자 역할 이름으로 매핑할 수 있습니다. 활성화되면, 다음을 수행할 수 있습니다.

- Kore.ai 속성으로 SAML 속성을 매핑하는 방법을 정의합니다.

- 전체 동기화 – 사용자가 로그인할 때마다, 플랫폼은 응답에 있는 SAML 속성을 기준으로 사용자의 그룹 및 역할 할당을 업데이트합니다. 모든 기존 할당이 제거됩니다. SAML 응답에서 사용할 수 있는 새 그룹 또는 역할 할당만 할당됩니다

- 포함 전용 – 사용자가 로그인할 때마다, 플랫폼은 SAML 응답에서 사용할 수 있는 새 그룹 또는 역할만 할당합니다. 모든 기존 할당이 유지됩니다. 새 할당은 SAML 응답에서 사용 가능한 것으로 추가됩니다

- 하나 이상의 매핑 쌍을 정의합니다. 각 쌍에는 다음이 포함됩니다

- SAML 속성 이름 – SAML 응답에서 사용할 수 있는 SAML 속성의 이름

- SAML 속성값 – SAML 속성과 관련된 값

- 속성 유형 – 연결할 매핑 유형(예: 그룹 이름 또는 역할 이름)을 나타냅니다

- 그룹 이름 – Kore.ai 계정에 정의된 사용자 그룹을 나타냅니다

- 역할 이름 – 다음을 나타냅니다

- Kore.ai 계정에 정의된 관리자 역할

- 봇 빌더 접근

- 새 봇 생성

- 데이터 테이블 및 뷰 관리

- Kore.ai 속성 – 그룹 이름 또는 역할 이름을 나타냅니다. 목록에는 다음을 포함하여야 합니다.

- 모든 관리자 역할 목록

- 봇 빌더 접근

- 새 봇 생성

- 데이터 테이블 및 뷰 관리

- 싱글 사인 온 공급자의 관리자 콘솔에서, Kore.ai와 SSO 공급자 간에 데이터를 교환하는 데 사용되는 URL도 정의해야 합니다. URL 이름은 SSO 공급자에 따라 다를 수 있지만, 다음 URL을 다음과 같이 정의해야 합니다.

- ACS(Assertion Consumer Service) URL 또는 콜백 URL을 https://idp.kore.ai/authorize/callback으로 정의.

- 인증값 외에도, ADFS를 사용할 때 사용자의 이메일 주소를 Active Directory의 LDAP 속성으로 전달해야 합니다. 자세한 내용은, ADFS용 속성을 참조하세요.

- ID URL 또는 싱글 사인 온 URL을 https://idp.kore.ai로 정의

- Kore.ai 속성으로 SAML 속성을 매핑하는 방법을 정의합니다.

- 저장을 클릭합니다.

ID 공급자 정보가 성공적으로 업데이트됨 메시지가 페이지의 상단에 표시됩니다.

ADFS용 속성 ADFS용 LDAP를 사용하여 싱글 사인 온을 설정하는 경우, 인증 속성 외에도, 타사 SSO 공급자는 ACS(Assertion Consumer Service) URL 또는 콜백 URL을 통해 추가 속성을 Kore.ai로 보낼 수 있습니다. WS-Federation 프로토콜용 Windows Azure 또는 SAML 프로토콜용 OneLogin과 같은 SSO를 위해 내장형 Kore.ai 앱을 사용하는 경우, Kore.ai 앱을 SSO 공급자 관리자 콘솔에 추가할 때 필요한 속성은 이미 Kore.ai에 설정되어 있습니다. 다음 데이터는 콜백 URL에서 Kore.ai로 전달된 속성 데이터의 예입니다.

<Attribute Name="FirstName" NameFormat="urn:oasis:names:tc:SAML:2.0:attrname-format:uri" FriendlyName="First Name"> <AttributeValue>Michael</AttributeValue> </Attribute> <Attribute Name="LastName" NameFormat="urn:oasis:names:tc:SAML:2.0:attrname-format:uri" FriendlyName="Last Name"> <AttributeValue>Mehra</AttributeValue> </Attribute> <Attribute Name="DisplayName" NameFormat="urn:oasis:names:tc:SAML:2.0:attrname-format:uri" FriendlyName="Display Name"> <AttributeValue>Michael Mehra</AttributeValue> </Attribute> <Attribute Name="EmailAddress" NameFormat="urn:oasis:names:tc:SAML:2.0:attrname-format:uri" FriendlyName="Email"> <AttributeValue>michael.mehra@acme.com</AttributeValue> </Attribute>

이러한 속성은 필수인 EmailAddress를 제외하고 선택 사항입니다. Email Address 속성은 다음 nameId 형식을 사용합니다.

SAML 2.0: NameID Format="urn:oasis:names:tc:SAML:2.0:attrname-format:uri" SAML 1.1: NameID Format="urn:oasis:names:tc:SAML:1.1:nameid:format:emailAddress

ADFS의 매핑 속성 ADFS는 Microsoft가 기존 Active Directory 자격 증명을 사용하여 웹 로그인을 제공하는 Windows Server의 표준 역할로 제공하는 서비스입니다. SAML 또는 WS-Federation 프로토콜을 사용하여 ADFS로 로그인하는 경우, 인증값 외에 다른 값을 전달할 수 있습니다. 특성값은 SQL Server 관리자 콘솔의 신뢰 당사자 트러스트 대화 상자에서 클레임 규칙으로 정의됩니다. 클레임 규칙을 편집하려면, ADFS 관리의 신뢰 당사자 트러스트 폴더를 선택한 다음, 작업 사이드바에서 클레임 규칙 편집을 클릭합니다. 새 규칙을 추가하려면, 규칙 추가를 클릭한 다음, LDAP 속성 보내기 템플릿을 선택합니다. 다음 매핑 값을 입력합니다.

- SAML 2.0

- LDAP 속성: nameId

- 클레임 속성: uri

- SAML 1.1

- LDAP 속성: nameId

- 클레임 속성: emailAddress

SSO 대신 관리자 암호를 사용한 로그인

봇 관리자는 타사 보안 시스템(예: Google)을 사용하여 싱글 사인 온(SSO)을 활성화할 수 있습니다. 어떤 이유로, SSO 보안 시스템에 장애가 발생하거나, 타사 보안 시스템의 SSO 로그인 자격 증명을 잊어버린 경우에도, Kore.ai 봇 관리자 콘솔에 여전히 로그인하고 SSO를 우회할 수 있습니다. 사용자 정의 관리자 역할이 있는 봇 관리자는 사용자 정의 권한이 하나 이상의 모듈에 대해 활성화된 경우 SSO를 우회하고 관리자 암호를 사용할 수 있습니다. Kore.ai 디렉토리 에이전트에 로그인하려면, 사용자 정의 관리자는 등록 – 디렉토리 동기화에 대해 활성화된 권한이 있어야 합니다. SSO를 활성화하기 전에, 봇 관리자는 가입 시 제공된 로그인 자격 증명을 사용하여 봇 관리자 콘솔에 로그인해야 합니다. 봇 관리자가 SSO를 설정하고 활성화한 후에도, 다음 URL에서 봇 관리자 콘솔에 바로 접근할 수 있습니다.

다음 로그인 페이지가 표시되며 봇 관리자 암호 자격 증명을 사용하여, 봇 관리자 콘솔에 로그인하고 활성화된 경우 SSO를 우회할 수 있습니다.

봇 관리자 암호가 기억나지 않는 경우, 이메일 ID를 입력한 다음, 이전 이미지에 표시된 비밀번호를 잊으셨습니까? 링크를 클릭합니다. 봇 관리자 암호를 재설정하는 방법에 관한 지침이 포함된 이메일이 귀하의 Kore.ai 이메일 계정으로 발송됩니다.

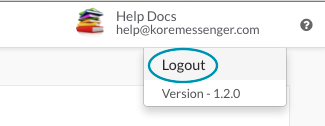

로그 오프

봇 관리자 콘솔과의 세션이 끝난 경우, 봇 계정을 안전하게 유지하기 위해 콘솔을 로그 오프하고 세션을 종료해야 합니다. 로그 오프하려면, 사용자 이름을 클릭한 다음, 다음 그림과 같이 로그아웃을 클릭합니다.

봇 관리자 콘솔 세션이 15분 이상 유휴 상태인 경우, 세션은 자동으로 종료되며, 대신에 세션 창의 다음 작업으로 Kore.ai 웹 클라이언트를 엽니다. 새 세션을 시작하려면, 봇 관리자 콘솔 ![]() 아이콘을 클릭하고 로그인합니다.

아이콘을 클릭하고 로그인합니다.